En estos días se suceden comentarios y publicaciones sobre las vulnerabilidades de Zoom con ciertos tintes tremendistas, incluyendo el descubrimiento en la Dark Web de una base de datos con 352 cuentas de acceso a Zoom.

Para quienes quieran una respuesta corta y seguir con otro tema, nos tememos que técnicamente debemos contestar un «depende», como con casi todos los sistemas hardware y software, por cierto.

Sí, ya, que no nos enrollemos y que quieres saber si tienes que incinerar el equipo en el que instalaste zoom, lo comprendemos.

Bueno, vale, dicho breve: si eres un usuario personal o incluso profesional, pero que no trata secretos industriales o de estado en sus conexiones por Zoom, no tienes más riesgo por usarlo que el que tienes con el resto de software que puedas llevar en tus equipos… si tienes las precauciones de ciberseguridad habituales, y modificas tu contraseña ahora mismo, ese es el escenario.

Una vez atendidas las expectativas de quienes querían información concisa y rápida, ya podemos ir al detalle. Si te interesa saber más de «las vulnerabilidades de Zoom», aquí tienes nuestras conclusiones:

Vaya por delante que Zoom ha estado trabajando y la mayoría de las vulnerabilidades publicadas ya han sido corregidas.

Vulnerabilidades que hemos visto:

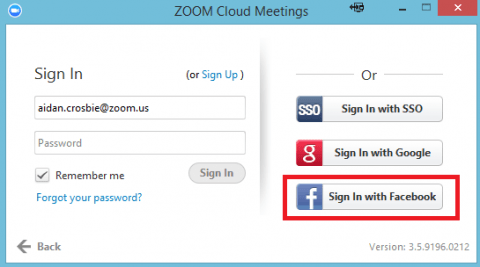

Fuga de información a Facebook (ya corregida)

Venía dada por querer usar el SSO (Single Sign On ) del SDK de Apple (esta vulnerabilidad solo afectaba a los usuarios de Apple).

El módulo SSO permite a un usuario conectarse a Zoom utilizando las credenciales de Facebook, hasta ahí todo correcto, pero ¿qué sucedía si un usuario no tenía Facebook? Pues que seguía haciendo la petición, y por lo tanto informaba a Facebook de algunas cosas, lo más reseñable, la ubicación aproximada, ya que el resto de datos que enviaba no tienen por qué ser considerados «muy sensibles», tamaño de pantalla, modelo de cámara, …La cuestión con estos métodos de acceso es, ¿sabe la gente la información que se envía a Facebook o Google al hacerlo? ¿Cuántos nos conectamos a servicios y les indicamos que se utilice el usuario de Google o Facebook? Esto da para otro post…

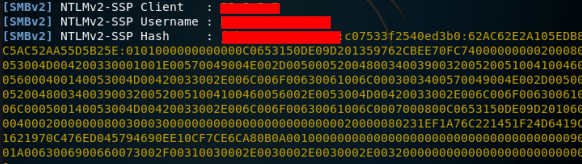

Robo de credenciales vía enlaces UNC (ya corregido)

Este nos ha hecho gracia, suele suceder en muchas aplicaciones, si logramos una versión de Zoom desactualizada haremos una PoC.

La vulnerabilidad se explota de enviando un enlace SMB malicioso a través de una conversación en Zoom entre dos usuarios de Windows (o al menos el de la víctima). El enlace es algo como \\dominio\zoom_testSi no se tiene deshabilitado, cosa que es recomendable, aunque pueda ser un poco tedioso escribir usuario y contraseña siempre, Windows por defecto, cuando lee ese tipo de enlace, responde enviando las credenciales (usuario y HASH NTLM) para tratar de conectarse a ese recurso, eso permite al atacante obtener dichas credenciales, y los hashes NTLM se pueden descifrar, si tenemos una víctima con un Windows XP todavía sería más fácil.

Obviamente el enlace se podría disfrazar para que no fuese tan sencillo detectarlo, por ejemplo como si fuese un enlace a una web conocida. La dificultad de esta vulnerabilidad es que nos tienen que enviar el link, es decir tenemos que estar en una sala de Zoom hablando con el atacante, por lo tanto deberíamos conocerle o saber algo de él, de modo que requeriría de buenas dosis de ingeniería social para que la víctima «pique» y lleve a cabo la acción esperada… como ocurre en muchísimos ataques: se precisa la participación de la víctima y el engaño es la vía para ello.

Ejecución remota de aplicaciones (ya corregido)

Se fundamenta en el mismo fallo anterior, la diferencia es que en lugar de un enlace UNC para obtener credenciales el atacante envía una ruta completa para que se ejecute algo, por ejemplo \\?\c:\Windows\System32\calc.exe. Claro está que el atacante necesita saber exactamente la ruta del programa que pretende ejecutar, pero podrían hacerse cosas muy curiosas con los comandos adecuados sobre ejecutables disponibles en Windows, y eso es para otro post mucho más técnico… o busca tú mismo conocimiento en la red, que también es divertido.

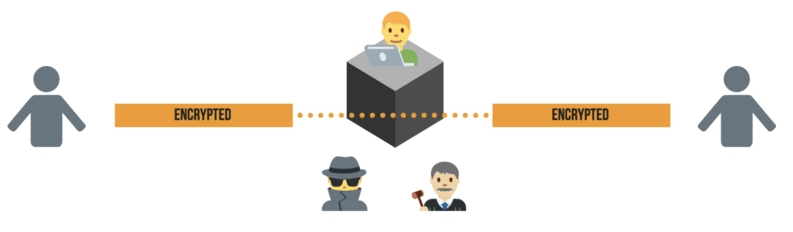

Encriptación de extremo a extremo (No corregida, ni creemos que lo hagan, al menos a corto plazo)

Es una de las más polémicas, porque implica una cierta «falta de sinceridad» por la empresa: Zoom indicaba como una de sus características que está encriptada de extremo a extremo, y por lo visto no es así.

Aunque no se ha roto el cifrado (o al menos eso no se ha hecho público), sí se ha demostrado que la información pasa por una serie de servidores propios donde Zoom podría obtener información de la videollamada.

¿Dónde parece estar el problema? Pues que alguno de esos servidores está en China, y eso en otros países no gusta, pero también debemos saber que también en EE.UU. hay servidores de Zoom y, por tanto, también pueden conocer que decimos u obtener las videollamadas, siempre con un mandato judicial de intervención de las comunicaciones… o eso debemos creer.

Detrás de esto, al menos hasta que Zoom desarrolle una encriptación de extremo a extremo, el riesgo de privacidad para cada quien está en las leyes locales aplicables donde estén ubicados los servidores. Si la ley en un país dice que el gobierno puede acceder fácilmente a los servidores alojados en ese país, pues tendremos que considerarlas respecto a nuestro uso de la aplicación o buscar aplicaciones cuyos servidores residan donde nos den confianza las leyes locales… o usar aplicaciones que encripten de punto a punto y entonces ya dará igual que intervengan o no los servidores, eso sí, suponiendo que el encriptado sea fuerte y no se haya vulnerado el mismo o previsto una «puerta trasera» como pretende el controvertido proyecto de ley Graham-Blumenthal [https://act.eff.org/action/protect-our-speech-and-security-online-reject-the-graham-blumenthal-bill ], y eso también es para otro post, claro.

Cuentas de Zoom en la dark web

Por último, pero no menos importante, tenemos la fuga de 352 cuentas de Zoom comunicada hace dos días por Mashable, detectada por la empresa israelí de ciberinteligencia Sixgill [ https://mashable.com/article/stolen-zoom-passwords-dark-web/ ]. Esta fuga puede considerarse mínima, teniendo en cuenta los millones de usuarios actuales de Zoom, pero no es posible evaluar cómo se ha producido y, por tanto, deberíamos comportarnos como si nuestra cuenta estuviera entre ellas y proceder a modificar la contraseña… por una compleja por favor, que 12345 sigue sin ser una buena contraseña.

Tras este repaso a la situación concreta, no podemos por menos que añadir nuestra opinión:

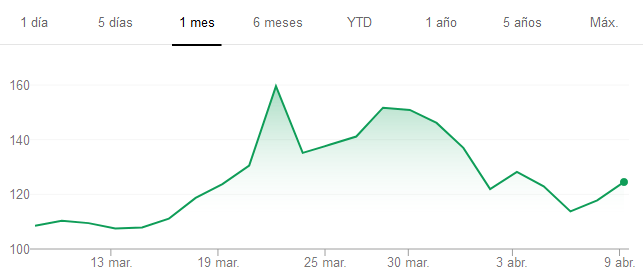

Lo primero que nos llama la atención es que ante la situación global por el COVID-19, las acciones de Zoom se dispararon por su éxito: a primeros de marzo cotizaba a 113 y el 23 de marzo da su máximo en 159, ¡¡¡eso es un 40% más!!!! Es mucha pasta…Pero, de repente, empiezan a publicarse vulnerabilidades, con el esperable resultado: las acciones de Zoom caen, ahora mismo cercanas a 121, pero llegaron a derrumbarse a 113.

En nuestro sector, normalmente el proceso ético de todos los equipos de investigación de seguridad cuando se descubre una vulnerabilidad es: informar a la empresa, esperar contestación y si su contestación no es adecuada o tarda mucho, entonces es cuando se hace pública la vulnerabilidad junto con los mails enviados para demostrar que se ha informado de la misma. En este caso parece que no se ha seguido la ética y se ha informado directamente, con las consecuencias económicas y de hiperreacción de las personas usuarias que estamos viendo.

Como resumen:

- Vemos malas prácticas en la declaración de vulnerabilidades encontradas, con consecuencias notables.

- Zoom ha respondido rápidamente para corregirlas, aunque puede ser porque ya las conociera.

- Zoom no cumple con lo que dice respecto a su privacidad en las comunicaciones: la encriptación ahora mismo es su talón de Aquiles.

- Para los que pensaran que los chinos siempre son los malos, se les olvida que también EE.UU. puede saber casi todo de nosotros, en realidad, todos los estados quieren estar al tanto de todo, tenedlo en cuenta.

Si queréis profundizar en detalles del análisis, aquí os dejamos algunos enlaces:

https://theintercept.com/2020/03/31/zoom-meeting-encryption/

https://www.mediawiki.org/wiki/UNC_links/es

Artículo escrito por:

| Rafael García Lázaro COO, CTO & Co-founder of Hack by Security | José Antonio Bautista Socio Director Técnico y Director de Unidad Ciberseguridad de Solingesa |