Un móvil puede ser una herramienta muy útil que nos puede ayudar o facilitar nuestra labor, a la hora de realizar una auditoría o pentesting.

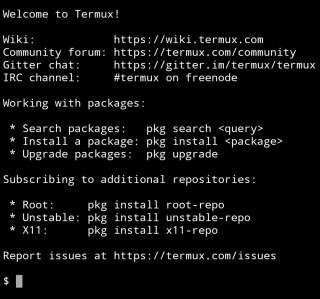

Aunque existen distribuciones como NetHunter que ya cuentan con multitud de herramientas, podemos instalar en nuestro teléfono un emulador de terminal Linux. En este caso vamos a ver Termux.

La instalación de Termux es muy sencilla, solo tenéis que ir a la tienda de Google, descargarla, instalarla, y listo.

Con esto se abre un abanico enorme de posibilidades, y sin tener que rootear el teléfono, si bien es cierto que, para algunas aplicaciones es necesario rootearlo, o no dispondremos de la funcionalidad completa.

Según iniciamos lo que vemos es lo siguiente:

Si trabajas, o conoces los entornos Linux, esto ya te sonará. Tened en cuenta que es un emulador, por lo que no tiene todas las funcionalidades y tendrás que instalar un montón de paquetes para poder trabajar o hacer algo, la parte buena (desde mi punto de vista) que te puedes entretener en cualquier parte con algo que me gusta y seguir aprendiendo, o porqué no, siempre que tengas autorización del cliente, puedes hacer una pequeña demo del estado de la seguridad de sus instalaciones.

Por cierto, como en los teclados de los móviles no tenemos todas las teclas que necesitamos hay que usar combinaciones con el botón del volumen, os dejo un enlace con más información.

https://wiki.termux.com/wiki/Touch_Keyboard

Tenéis herramientas como Tool-X que os instalarán infinidad de aplicaciones para hackear lo que tengáis cerca, podéis hacer uso de ella, o instalarlas poco a poco.

Tened en cuenta que estáis trabajando con vuestro teléfono, que, aunque tecnológicamente puede ser muy potente, tiene sus limitaciones.

Instalando metasploit

Uno de los frameworks más utilizados y versátiles para explotar sistemas es metasploit, ¿porqué no instalarlo en nuestro teléfono?

Los pasos son muy sencillos:

Actualizamos termux

#apt upgrade

Instalamos CURL

#pkg install curl

Nos descargamos metasploit

#curl -LO https://raw.githubusercontent.com/Hax4us/Metasploit_termux/master/metasploit.sh

Modificamos los permisos del script de instalación

#chmod 700 metasploit.sh

Ejecutamos el script de instalación

#./metasploit.sh

Ya solo nos quedaría ejecutarlo y disfrutar de él:

#cd metasploit-framework

#msfconsole

Con esto ya podremos buscar y explotar vulnerabilidades que tengamos a nuestra mano, si tenéis dudas o necesitáis saber más, preguntad.

Always Learning.