Estafas por correo ordinario

Se habla mucho del phishing en correos electrónicos, ransomware, exploits, … pero la verdad es que las estafas de toda la vida siguen estando ahí, muy presentes y no es tan difícil caer en ellas.

Artículos con trucos, consejos y contenidos interesantes sobre hacking ético y ciberseguridad.

Se habla mucho del phishing en correos electrónicos, ransomware, exploits, … pero la verdad es que las estafas de toda la vida siguen estando ahí, muy presentes y no es tan difícil caer en ellas.

Siempre hay que sacar hueco para seguir aprendiendo y disfrutar de grandes libros y si encima nos divertimos mientras leemos, que mas se puede pedir. Si te perdiste nuestra entrada donde recomendamos libros de hacking, te dejo el enlace aquí; por esto mismo, hoy os traemos y recomendamos, algunos libros de nuestros amigos de 0xWORD los cuales llevan incluidos TEMPOS de MyPublicInbox para que podáis contactar con los propios autores y cientos de perfiles públicos.

Hoy, y a petición de nuestros alumnos, hemos decidido dedicarle este articulo a nuestros compañeros de 0xWORD ya que todos coincidís en la misma pregunta:

«¿Qué libros de Hacking nos recomendáis?… «

Por aquí os traigo una breve y humilde aportación sobre los últimos #Ciberataques por #Phising que recibimos a diario. Supongo que, como todos, recibimos cientos

Un móvil puede ser una herramienta muy útil que nos puede ayudar o facilitar nuestra labor, a la hora de realizar una auditoría o pentesting. Aunque existen distribuciones como NetHunter que ya cuentan con

Como todos sabemos, la Ciberdelincuencia no descansa, siendo objetivos de #ciberataques tanto empresas como particulares y causando verdaderos estragos en nuestra corporación y nuestro día a día.

Hola hacker, los diccionarios son una parte muy importante a la hora de realizar un ataque de fuerza bruta, debemos tener en cuenta nuestro objetivo y, cuanto más sepamos de él, más posibilidades de éxito tendremos.

Una herramienta muy útil a la hora de realizar una auditoría de una página web es el propio navegador, a través de él podemos ver

Hoy voy a ser un poco más espeso, pero poco, vamos con algo de teoría; el término vishing deriva de la unión de dos palabras o términos

Muy buenas hackers, para el artículo que escribo hoy os presentaré una máquina virtual vulnerable disponible en vulnhub, llamada sumo. La máquina la tenéis disponible en https://www.vulnhub.com/entry/sumo-1,480/ y es

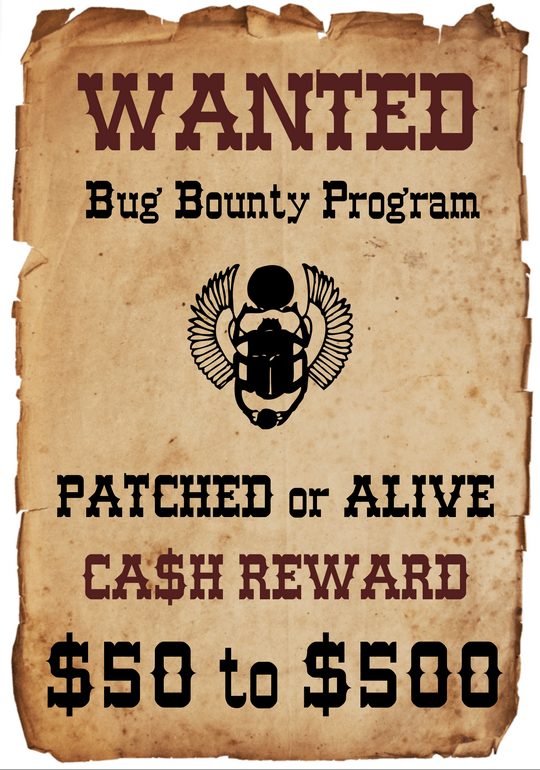

Hola hackers, Hoy vamos a hablar de algo que muchos tenemos claro, pero creo que muchas empresas no, el bug bounty no es un pentesting o una auditoría, sí, ya sabemos que

¿Otro post de SQL injection? Sí, otro post de SQLi, el motivo es que no aprendemos y siguen apareciendo vulnerabilidades de este tipo, la última

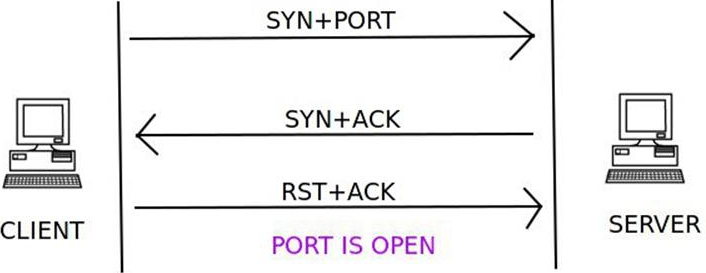

El framework Metasploit es una herramienta de código abierto desarrollada en ruby, podéis incluso añadir vuestros propios desarrollos en ella (si no sabéis como apuntaos

¡Buenas tardes hacker! En el anterior post te expliqué cómo ocultar información dentro de un sistema mediante el uso de los NTFS Alternate Data Streams y en este vamos

Una de las partes fundamentales tanto del auditor de seguridad o hacker, como del administrador de sistemas, es saber qué pasa en la red, ambos deben

Hoy nos vamos a hacer eco de un video que se está corriendo por redes sociales y mensajería; en él se escucha una conversación de un programa

Os dejo el write up de la máquina Raven de vulnhub, espero que os guste. URL de Vulnhub https://www.vulnhub.com/entry/raven-1,256 Descripción Debemos acceder como root y

¡Buenas tardes hacker! Hoy vas a ver NTFS Alternate Data Stream (ADS), técnica utilizada para ocultar información y programas dentro de un sistema. Pero ¿para qué sirve ocultar

Hola muy buenas muchachos, aprovecho este fin de semana para compartir un artículo más informal sobre las relaciones del mundo del hacking con las series

Hoy dado el estado de alarma en el que vivimos hemos decidido hacer una pequeña entrevista a Fernando Acero, Coronel del Ejército del Aire en la

En estos días se suceden comentarios y publicaciones sobre las vulnerabilidades de Zoom con ciertos tintes tremendistas, incluyendo el descubrimiento en la Dark Web de

¡Buenas! Primero daros las gracias por leer este primer artículo que publico en las redes de Hack by Security. En esta ocasión realizaré un write

TELETRABAJO EFICIENTE Y SEGURO ¡Buenas tardes a todos! Dada la situación actual que se está viviendo en España y en países vecinos, me decido a

Está claro que el buscador de Google nos ha facilitado la vida en muchas ocasiones, pero hoy en día cuando nuestros datos tienen valor económico,